Häufige Arten von Passwortangriffen

Die meisten von uns würden sich schuldig fühlen, wenn sie ein Passwort mit ihrem Geburtsjahr und Geburtsdatum festlegen würden. Viele Menschen bevorzugen Passwörter mit ihren persönlichen Daten, weil sie leicht zu merken sind. Solche unsicheren Passwörter können jedoch leicht geknackt werden, so dass es am besten ist, solche Passwörter zu vermeiden.

Passwortangriffe bedeuten, dass Ihr Passwort von Cyberkriminellen oder Hackern gestohlen wird. Hacker und Cyberkriminelle haben verschiedene Arten von Passwortangriffen gestartet. Deshalb ist es wichtig, sich über die gängigen Arten von Passwortangriffen zu informieren und sie zu verhindern.

Eine im Jahr 2020 durchgeführte Untersuchung ergab, dass etwa 81 Prozent der Datenschutzverletzungen aufgrund kompromittierter und ungesicherter Anmeldedaten erfolgt. Die Zahl der Passwortangriffe und -diebstähle hat in den letzten Jahren erheblich zugenommen.

Da der Diebstahl von Passwörtern immer häufiger vorkommt, haben wir eine Liste der häufigsten Arten von Passwortangriffen zusammengestellt, die Ihnen helfen wird, vertrauliche Geschäftsdaten zu schützen und Ihre Mitarbeiter zu bewahren.

Phishing-Angriffe

Phishing ist einer der am häufigsten gemeldeten Passwort-Angriffe. Daher mag es für einige Leser eine Überraschung sein, wenn sie hören, dass etwa 75 Prozent der Unternehmen im letzten Jahr Opfer von Phishing-Angriffen wurden. Man kann zwar nicht verhindern, dass man zur Zielscheibe wird, aber man kann es verhindern.

Es ist wichtig zu verstehen, dass der Erfolg von Phishing-Angriffen von menschlichen Fehlern abhängt. Hacker müssen keine Passwörter knacken; stattdessen werden die Benutzerdaten durch menschliches Versagen weitergegeben.

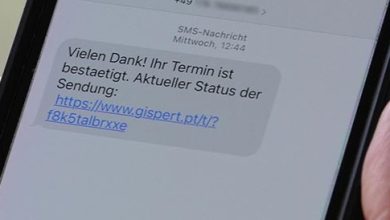

Bei einem Phishing-Angriff senden Hacker E-Mails an die Opfer, die so getarnt sind, als kämen sie von einem Netzbetreiber, einer Bank, einem Lieferdienst oder einer anderen vertrauenswürdigen Quelle. Das Opfer klickt auf den Link in der E-Mail, ohne dessen Echtheit zu überprüfen, und gibt möglicherweise sogar seine Anmeldedaten ein, wodurch die Hacker Zugang zu seinem Konto erhalten.

Wenn Sie sich also die Zeit nehmen, E-Mails zu überprüfen und sicherzustellen, dass sie von vertrauenswürdigen Quellen stammen, können Sie sich bis zu einem gewissen Grad vor Phishing-Angriffen schützen.

Credential Stuffing Angriffe

Cyberkriminelle und Hacker sind sich der Tatsache bewusst, dass die meisten Menschen ein schlechtes Gedächtnis haben. Genau aus diesem Grund kann es für uns ziemlich überwältigend sein, uns mehrere Passwörter für verschiedene Konten zu merken. Infolgedessen verwenden sechs von zehn Menschen dasselbe Passwort für verschiedene Konten, wie eine Studie zeigt. Google-Umfrage.

Credential Stuffing-Angriffe beruhen auf der Tendenz von Menschen, dasselbe Passwort für verschiedene Konten zu verwenden. Bei einem Credential Stuffing-Angriff verwenden Hacker verschiedene Kombinationen aus gestohlenen Passwörtern und Benutzernamen, um Zugang zu Konten zu erhalten, deren Opfer ein kompromittiertes Passwort wiederverwendet haben.

Brute-Force-Angriffe

Eine der einfachsten und gängigsten Methoden, mit denen sich Hacker Zugang zu Konten verschaffen, sind so genannte Brute-Force-Angriffe. Eine kürzlich durchgeführte Studie hat ergeben, dass schätzungsweise 80 Prozent der Hacking-Verstöße auf Brute-Force-Angriffe zurückzuführen sind.

Hacker verwenden ein Computerprogramm, um alle möglichen Symbol-, Zahlen- und Buchstabenfolgen auszuprobieren, bis sie die richtige Kombination erhalten. Dies geschieht in der Regel systematisch und beginnt oft mit gängigen Passwörtern wie "Passwort" und "123456".

Wörterbuch-Angriffe

Wörterbuchangriffe sind in der Tat eine Form von Brute-Force-Angriffen auf Passwörter, aber es gibt einen großen Unterschied zwischen ihnen. Bei herkömmlichen Brute-Force-Angriffen wird versucht, Passwörter Zeichen für Zeichen zu knacken. Bei Wörterbuchangriffen hingegen wird versucht, Passwörter anhand allgemeiner Phrasen und Wörter zu knacken.

Mit anderen Worten, Wörterbuchangriffe beruhen auf den Variationen von häufig verwendeten Wörtern in Passwörtern. Allerdings sind fortgeschrittene Wörterbuchangriffe für bestimmte Benutzer personalisiert. In den meisten Fällen finden die Hacker ihre Daten leicht online.

So können Sie beispielsweise den Namen des Haustieres einer Person anhand ihres Instagram- oder Facebook-Kontos ermitteln. Ebenso können Sie den Namen der Lieblingsband von jemandem über dessen Spotify-Konto herausfinden.

Passwort-Spraying-Angriffe

Passwort-Spraying ist eine weitere Art von Brute-Force-Angriff, bei dem häufig verwendete Passwörter für den Zugriff auf Konten verwendet werden. Das Besondere an Passwort-Spraying-Angriffen ist, dass sie gleichzeitig auf Tausende oder Millionen von Benutzern abzielen können.

Passwort-Spraying-Angriffe zielen in der Regel auf Cloud-basierte und Sign-on-Plattformen ab. Es ist wichtig zu beachten, dass diese Passwort-Angriffe für Sign-On- und Cloud-basierte Plattformen sehr gefährlich sein können.

Man-In-The-Middle-Angriffe

MITM- oder Man-In-The-Middle-Angriffe beinhalten in der Regel eine Form des Abfangens, insbesondere wenn Daten übertragen werden. Hacker und Cyber-Kriminelle setzen sich zwischen zwei getrennte Standorte und versuchen, die Daten zwischen den Standorten weiterzuleiten. Die Opfer wissen nicht, dass eine Person gerade dabei ist, einen Angriff zu starten.

Es ist wichtig zu wissen, dass MITM-Angriffe in der Regel auf das Fehlen von SSL- oder TLS-Zertifikaten zurückzuführen sind. Sie können solche Angriffe jedoch verhindern, indem Sie in ein kostengünstiges SSL investieren und sicherstellen, dass es ordnungsgemäß installiert wurde. Wenn Sie sich fragen, welche erschwinglichen und zuverlässigen SSL-Optionen es auf dem Cybersicherheitsmarkt gibt, könnten Sie in ein billiges positives SSL oder AlphaSSL-Zertifikat und sichern Sie Ihre Verbindung.

Wenn Sie bereits ein SSL-Zertifikat für Ihre Website verwenden, müssen Sie sicherstellen, dass das Zertifikat ordnungsgemäß funktioniert und nicht abgelaufen ist. Wenn Sie das nicht tun, sind Sie einem höheren Risiko von MITM-Angriffen ausgesetzt.

Keylogger-Angriffe

Keylogger oder Keystroke Logger sind sehr gefährlich, da selbst die sichersten und stärksten Passwörter nicht vor ihnen geschützt werden können. Wenn jemand Sie beobachtet, während Sie Ihr Kennwort eingeben, kommt er an das Kennwort, egal wie sicher es ist. So funktionieren Keystroke Logger.

Keylogger versuchen nicht, Passwörter zu knacken, sondern sie spionieren die Opfer aus und zeichnen Passwörter auf, wenn sie sie eingeben. Keylogger zeichnen nicht nur Passwörter auf, sondern auch alles, was Sie eingeben. Dadurch sind sie in der Lage, Ihre Kreditkartendaten, Ihren Benutzernamen und andere Informationen zu ermitteln.

Einpacken

Wiederverwendete, schwache und gestohlene Kennwörter sind häufig die Ursache für Datenschutzverletzungen durch Hacker. Leider können sie auch ausgenutzt werden, um auf Ihre Konten und IT-Ressourcen zuzugreifen.

Glücklicherweise können Sie Passwortangriffe weitgehend verhindern, indem Sie sichere Passwörter mit einer Kombination aus Symbolen, Buchstaben und Zahlen vergeben. Außerdem müssen Sie die verschiedenen Kennwortangriffe und ihre Vorgehensweise genau verstehen, denn das kann Ihnen helfen, sich davor zu schützen.